O Maestro Invisível por Trás das Conexões

Profissionais de TI observam frequentemente a “mágica” que acontece nos bastidores quando um usuário digita um endereço como lumiun.com em um navegador e, em segundos, a página carrega. Por trás dessa aparente simplicidade, existe um sistema robusto e fundamental para a internet como a conhecemos: o DNS, ou Sistema de Nomes de Domínio. Para a comunidade de TI, entender o DNS não é apenas uma curiosidade técnica, mas um ponto fundamental para garantir a segurança e a eficiência das redes sob sua responsabilidade.

Neste artigo, propomos uma análise detalhada sobre o DNS. Vamos abordar sua origem, entender seu funcionamento de forma clara e com analogias que facilitam o entendimento, explorar seus benefícios e, de forma muito importante, os riscos associados, especialmente no contexto da segurança da informação. O objetivo é que, ao final da leitura, o profissional de TI tenha uma compreensão sólida de como esse sistema rege o tráfego da internet e como pode ser utilizado para proteger as redes corporativas.

Prefere assistir? Preparamos um vídeo completo sobre o tema:

Era uma vez, antes do DNS: A Internet nos Primórdios

Imagine um mundo digital onde, para visitar seu site favorito, você precisasse memorizar uma sequência complexa de números, algo como 172.217.160.142 em vez de simplesmente google.com. Parece um pesadelo, não é? Pois bem, essa era a realidade nos primórdios da internet, antes do surgimento do nosso herói, o DNS.

O Desafio da Arpanet e o Arquivo HOSTS.TXT

Nos anos 70, a Arpanet, precursora da internet que conhecemos, era uma comunidade relativamente pequena, com algumas centenas de computadores (chamados de hosts). Para que essas máquinas se encontrassem, existia um arquivo central chamado HOSTS.TXT. Pense nele como uma agenda telefônica manual e única para toda a rede. Esse arquivo continha o nome e o endereço numérico (o endereço IP) de cada computador conectado.

A manutenção desse arquivo era uma tarefa complexa, centralizada no Network Information Center (NIC), localizado no Stanford Research Institute (SRI). Os administradores de rede enviavam por e-mail as atualizações (um novo computador adicionado, uma mudança de endereço) e, periodicamente, o NIC compilava tudo em uma nova versão do HOSTS.TXT. Cada host na Arpanet precisava então baixar essa lista atualizada para saber “quem era quem” na rede.

Contudo, o sucesso da Arpanet e a posterior adoção dos protocolos TCP/IP fizeram a rede “explodir” em tamanho. O que era uma solução viável para centenas de hosts tornou-se um gargalo gigantesco. Os problemas eram muitos:

- Tráfego e Carga Insustentáveis: O tamanho do HOSTS.TXT crescia exponencialmente com o número de hosts. Pior ainda, o tráfego gerado para que cada máquina baixasse as atualizações frequentes sobrecarregava a rede e os servidores.

- Colisão de Nomes: Como garantir que dois administradores diferentes não escolhessem o mesmo nome para seus computadores? O NIC até tentava gerenciar os endereços numéricos únicos, mas não tinha autoridade sobre os nomes. Um novo host com nome duplicado poderia simplesmente “quebrar” o acesso a um host já existente.

- Consistência Comprometida: Manter o arquivo HOSTS.TXT perfeitamente sincronizado com a realidade de uma rede em constante mudança era uma missão quase impossível. Quando o arquivo finalmente era atualizado e distribuído, algum host já podia ter mudado de endereço, ou um novo host adicionado poderia ter causado problemas de conexão.

Ironicamente, o próprio sucesso da Arpanet tornou o sistema HOSTS.TXT obsoleto. A internet precisava de algo mais inteligente, mais distribuído e mais escalável.

A Necessidade de uma Nova Solução

Os pioneiros da Arpanet sabiam que precisavam de uma alternativa. O objetivo era criar um sistema que resolvesse os problemas do HOSTS.TXT, permitindo que a administração dos nomes fosse descentralizada. Cada administrador local poderia gerenciar os nomes de seus próprios hosts e disponibilizar essa informação para o resto do mundo, sem depender de uma entidade central para cada pequena alteração. Isso não só aliviaria o gargalo de tráfego e processamento, como também tornaria as atualizações muito mais ágeis. Além disso, o novo sistema deveria usar uma estrutura de nomes hierárquica, garantindo que cada nome fosse único no universo da internet. A semente do DNS estava plantada!

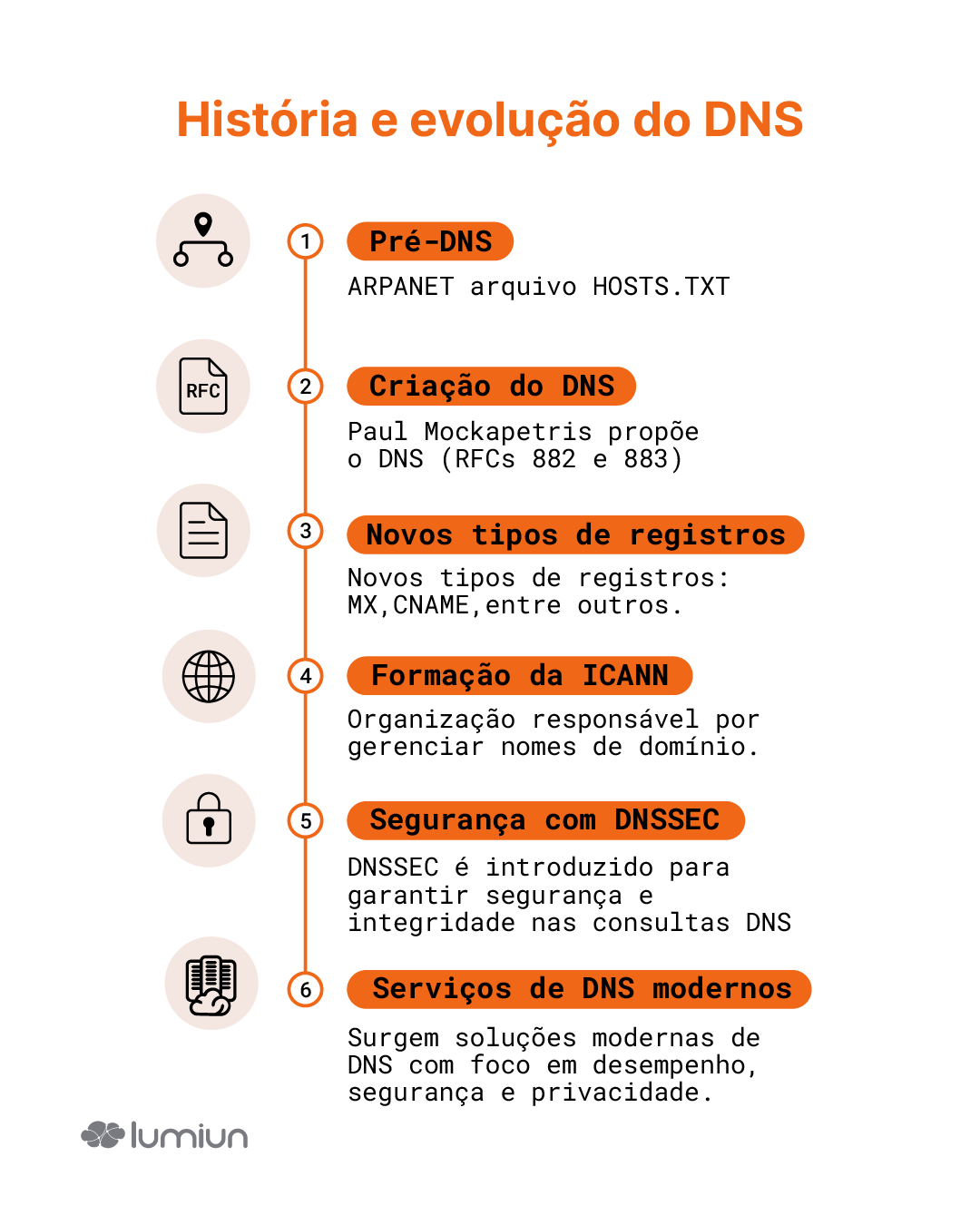

O Nascimento do DNS: Uma Revolução Silenciosa

A crise do HOSTS.TXT catalisou a inovação. A comunidade da Arpanet precisava de uma solução elegante e robusta, e ela veio pelas mãos de um visionário.

Paul Mockapetris e a Criação do Domain Name System

O responsável por arquitetar a solução que mudaria para sempre a forma como navegamos na internet foi Paul Mockapetris, do Information Sciences Institute (ISI) da University of Southern California. Em 1983, ele publicou as RFCs (Request for Comments) 882 e 883, que descreviam o Domain Name System (DNS). Esses documentos foram os precursores das especificações que se tornariam o padrão, as RFCs 1034 e 1035, lançadas em novembro de 1987, que ainda hoje são a base do DNS que utilizamos.

A genialidade da proposta de Mockapetris residia em um sistema hierárquico e distribuído. Em vez de um arquivo central, haveria uma rede de servidores, cada um responsável por uma parte do “mapa” da internet. Os nomes seriam organizados em domínios e subdomínios (como lumiun.com, onde .com é o domínio de topo e lumiun é um domínio sob ele), garantindo unicidade e permitindo que a administração fosse delegada.

Evolução e Padronização

A introdução do DNS não foi um evento isolado, mas o começo de uma evolução contínua. Uma das primeiras e mais importantes implementações do software de servidor DNS foi o BIND (Berkeley Internet Name Domain), desenvolvido por estudantes da Universidade da Califórnia, Berkeley, em 1984. O BIND tornou-se rapidamente a implementação de DNS mais utilizada na internet, um status que manteve por muitos anos.

Com o tempo, o DNS continuou a evoluir para atender às crescentes demandas da internet. Mecanismos como:

- NOTIFY: Permite que um servidor DNS primário notifique seus servidores secundários sobre atualizações, evitando que eles precisem fazer consultas periódicas para verificar mudanças.

- IXFR (Incremental Zone Transfer): Permite que apenas as alterações em uma zona DNS sejam transferidas, em vez da zona inteira, otimizando as atualizações.

- DNSSEC (Domain Name System Security Extensions): Adiciona uma camada de segurança ao DNS, ajudando a prevenir certos tipos de ataques, como o envenenamento de cache (falaremos mais sobre isso adiante).

Essa capacidade de adaptação e melhoria contínua é uma das razões pelas quais o DNS permanece tão vital, mesmo décadas após sua criação.

Como o DNS Funciona na Prática? Descomplicando a Mágica!

Agora que conhecemos a história, vamos ao que interessa para muitos profissionais de TI: como essa “mágica” da tradução de nomes para números realmente acontece? A boa notícia é que, apesar de parecer complexo, o conceito fundamental é bastante intuitivo, especialmente com as analogias certas.

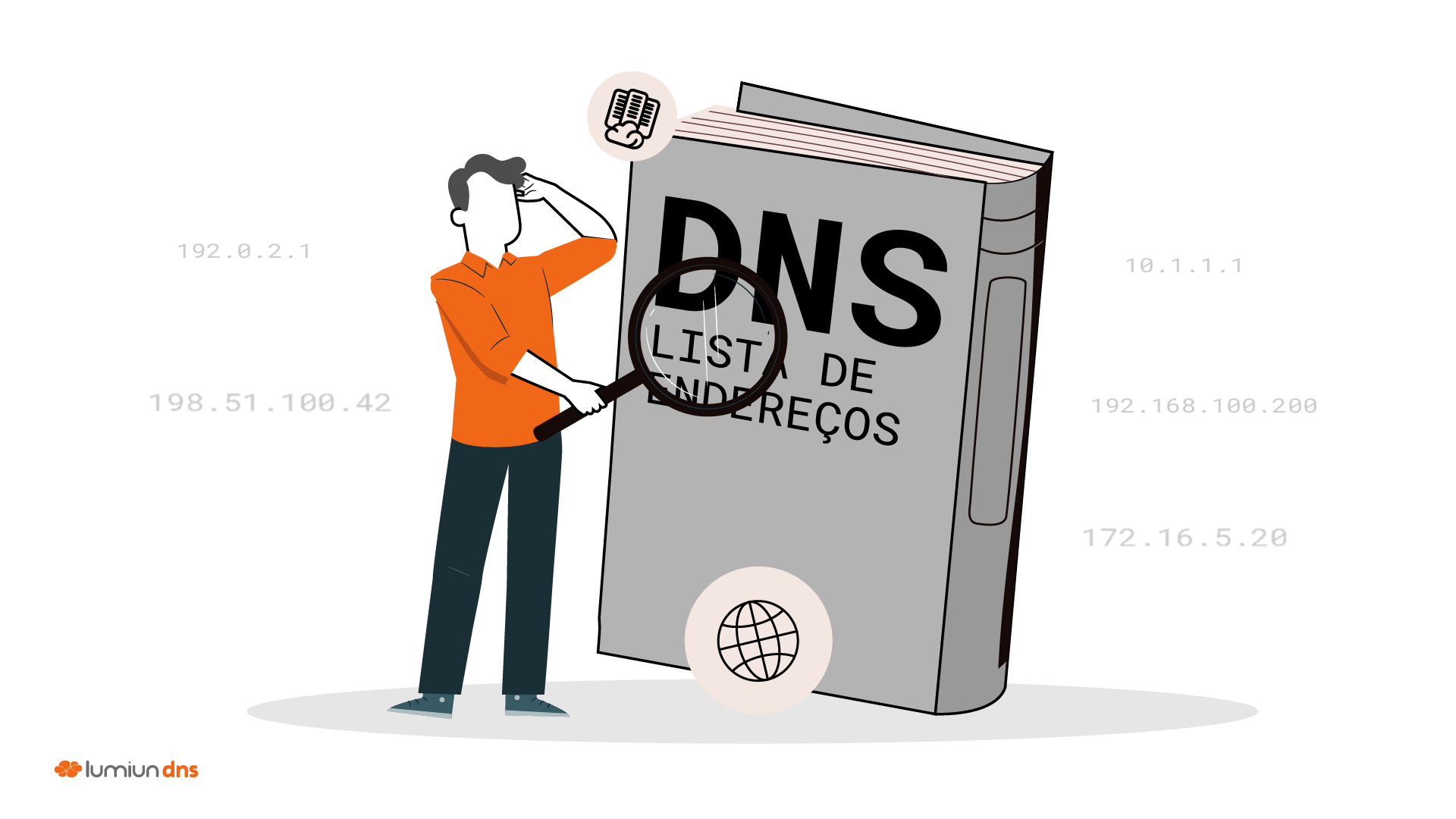

A Analogia da Lista Telefônica (ou Catálogo da Biblioteca) da Internet

A analogia mais clássica – e ainda muito eficaz – é pensar no DNS como a lista telefônica da internet. Antigamente (alguns de nós ainda lembramos!), para ligar para alguém, você procurava o nome da pessoa na lista e encontrava o número de telefone correspondente. O DNS faz algo muito similar: você digita um nome de domínio (ex: lumiun.com), que é fácil para nós humanos lembrarmos e usarmos, e o DNS o traduz para um endereço IP (ex: 192.0.2.42), que é o “número de telefone” que os computadores e servidores usam para se encontrar na rede.

Outra analogia útil é a de um gigantesco catálogo de biblioteca. Você quer um livro específico (o site), mas só sabe o título (o nome do domínio). O DNS é o sistema de catalogação e os bibliotecários que, passo a passo, te guiam pela seção correta (domínio de topo), pela estante certa (domínio) até encontrar o livro exato (o servidor com o endereço IP).

Os Personagens Principais da Resolução DNS (A Jornada de uma Consulta)

Para que essa tradução ocorra, uma série de “personagens” (servidores DNS especializados) entram em cena. Vamos conhecer os principais atores nessa peça:

- O Usuário e o Navegador: Tudo começa com você, usuário, digitando um nome de domínio no seu navegador (ou clicando em um link).

- Resolvedor DNS recursivo (ou Recursor DNS): Este é o primeiro servidor que seu computador contata. Geralmente, ele é fornecido pelo seu provedor de internet (ISP) ou pode ser um serviço público, como o Google DNS (8.8.8.8) ou o Cloudflare DNS (1.1.1.1). Pense nele como o bibliotecário prestativo que recebe seu pedido e se encarrega de encontrar a informação. Uma característica importante do resolvedor é o cache local: se ele já resolveu aquele nome de domínio recentemente, ele pode ter o endereço IP guardado e responder imediatamente, acelerando o processo.

- Servidor autoritativo Raiz (Root Server): Se o resolvedor não tem a informação em cache, ele pergunta a um Servidor Raiz. Existem apenas 13 “endereços” de servidores raiz no mundo (operados por diversas organizações e replicados globalmente). Eles não sabem o endereço IP final, mas sabem quem responde pelos domínios de topo. É como o grande índice mestre da biblioteca, que aponta para as grandes seções. No site root-servers.org você pode visualizar um mapa onde os servidores raízes estão localizados.

- Servidor autoritativo TLD (Top-Level Domain): Com a indicação do servidor raiz, o resolvedor pergunta ao servidor TLD correspondente. O TLD é a parte final do domínio, como

.com,.org,.net, ou os códigos de país como.br,.pt. Este servidor sabe quem é responsável pelos domínios dentro daquele TLD específico (ex: quem responde porlumiun.comdentro do.com). É a estante específica da nossa biblioteca. - Servidor de Nomes Autoritativo (Authoritative Name Server): Finalmente, o resolvedor contata o Servidor de Nomes Autoritativo para o domínio em questão. Este é o servidor que detém a informação oficial e definitiva sobre aquele domínio específico, incluindo seu endereço IP. É o dicionário final na estante, que contém a “definição” (o endereço IP) do nome que você procurou.

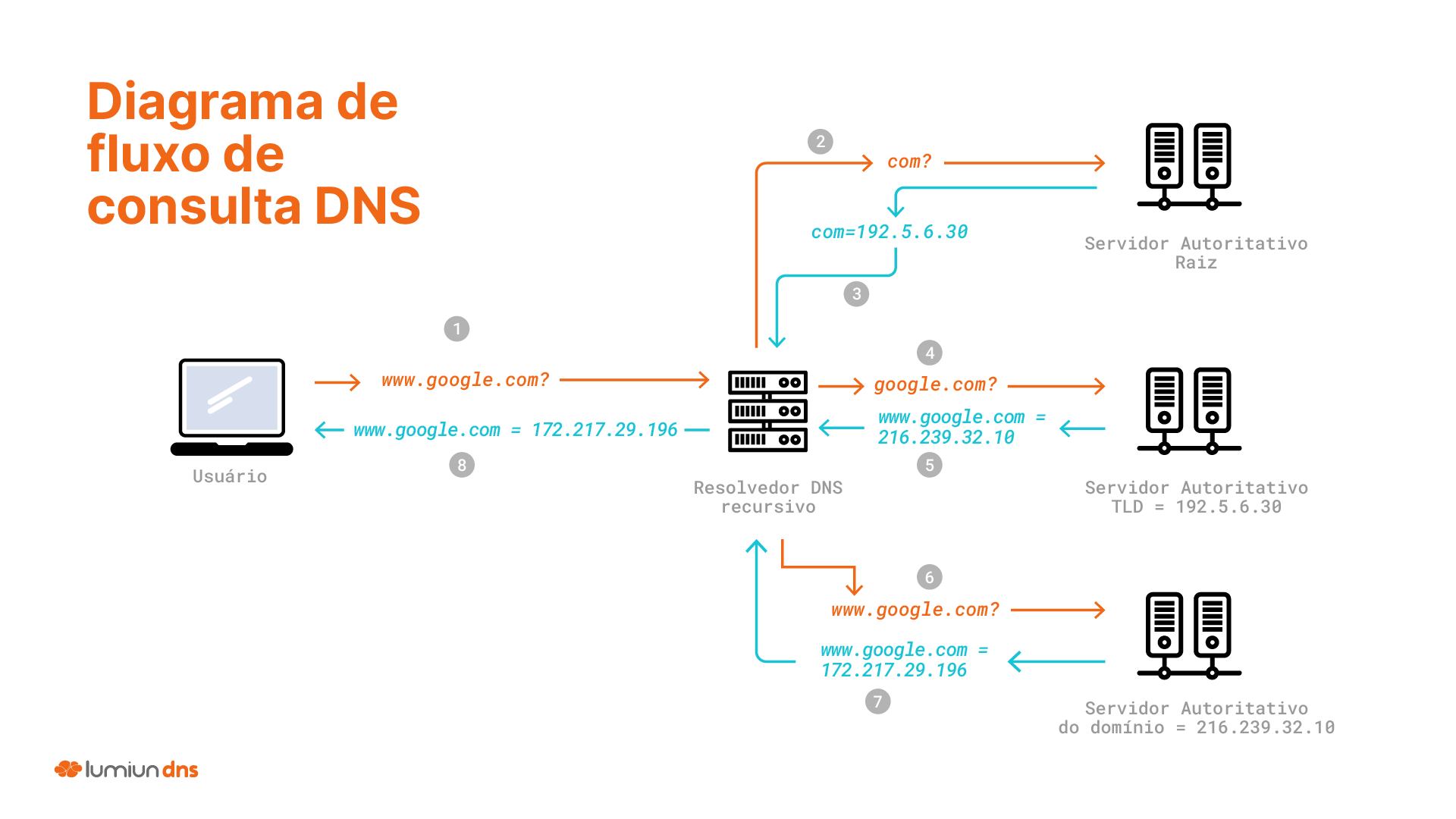

Passo a Passo de uma Consulta DNS (Sem Cache)

Vamos visualizar a jornada completa de uma consulta DNS, supondo que a informação não esteja em nenhum cache:

- Você digita

www.google.comno navegador. Seu computador envia a consulta para o Resolvedor DNS configurado. - O Resolvedor DNS recursivo pergunta a um Servidor autoritativo Raiz: “Ei, quem sabe sobre

.com?” - O Servidor autoritativo Raiz responde: “O Servidor TLD para

.comsabe. O endereço dele é192.5.6.30.” - O Resolvedor recursivo DNS pergunta ao Servidor TLD

.com: “Olá, quem é responsável porgoogle.com?” - O Servidor autoritativo TLD

.comresponde: “O Servidor de Nomes Autoritativo paragoogle.comé216.239.32.10.” - O Resolvedor DNS pergunta ao Servidor de Nomes Autoritativo de

google.com: “Qual o endereço IP parawww.google.com?” - O Servidor de Nomes Autoritativo responde: “O endereço IP é

172.217.29.196.” - O Resolvedor DNS entrega esse IP ao seu computador.

- Seu navegador agora sabe o “telefone” do site

www.google.come pode finalmente se conectar a ele para carregar a página!

www.google.com recentemente, a resposta pode vir diretamente do cache, tornando tudo muito mais rápido e reduzindo a carga nos servidores DNS globais. É a inteligência do sistema trabalhando para otimizar a experiência!DNS: Muito Além de Nomes e Números – Benefícios Essenciais

O DNS é muito mais do que um simples tradutor de nomes para endereços IP. Ele é um dos pilares que sustentam a usabilidade e a robustez da internet moderna, oferecendo uma série de benefícios importantes tanto para usuários finais quanto para administradores de sistemas e desenvolvedores.

- Facilidade de Uso da Internet: Este é o benefício mais óbvio e, talvez, o mais impactante para o dia a dia. Graças ao DNS, não precisamos ser gênios da memorização para navegar na web. Nomes de domínio como

lumiun.com/blogsão intuitivos, fáceis de lembrar e de compartilhar, tornando a experiência online acessível a todos. Sem ele, a internet seria um emaranhado de números indecifráveis. - Escalabilidade e Descentralização: A natureza distribuída e hierárquica do DNS é o que permite que a internet cresça de forma exponencial sem entrar em colapso. Novos domínios e servidores podem ser adicionados continuamente em qualquer parte do mundo, e o sistema DNS se encarrega de propagar essa informação de forma eficiente. Não há um ponto único de falha que derrubaria toda a internet (embora ataques a servidores raiz possam causar grandes transtornos, como veremos).

- Flexibilidade e Gerenciamento Simplificado: Para quem gerencia infraestrutura de TI, o DNS oferece uma flexibilidade imensa. Se você precisar mudar o servidor que hospeda seu site para um novo endereço IP, por exemplo, basta atualizar o registro DNS correspondente. Os usuários continuarão acessando pelo mesmo nome de domínio, sem sequer perceberem a mudança nos bastidores. Isso simplifica migrações, manutenções e atualizações de infraestrutura.

- Possibilidade de Serviços Adicionais e Inteligentes: O DNS não se limita a mapear um nome para um único IP. Ele suporta diversos tipos de registros que habilitam uma gama de serviços avançados, como:

- Balanceamento de Carga (Load Balancing): Um mesmo nome de domínio pode ser associado a múltiplos endereços IP de servidores diferentes. O DNS pode distribuir as requisições entre esses servidores, ajudando a evitar sobrecargas e melhorando a performance e a disponibilidade de aplicações web.

- Geolocalização e Redes de Distribuição de Conteúdo (CDNs): É possível configurar o DNS para direcionar os usuários ao servidor geograficamente mais próximo deles. Isso é fundamental para CDNs, que armazenam cópias de sites em múltiplos locais ao redor do mundo para acelerar o carregamento das páginas e reduzir a latência.

- Registros MX para E-mail: Os registros Mail Exchange (MX) no DNS especificam quais servidores são responsáveis por receber e-mails para um determinado domínio, sendo um ponto fundamental para o funcionamento do correio eletrônico..

- Registros TXT para Verificação e Políticas de Segurança: Registros de texto (TXT) são usados para diversas finalidades, como verificar a propriedade de um domínio para serviços de terceiros (Google Search Console, por exemplo) e para implementar políticas de segurança de e-mail como SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) e DMARC (Domain-based Message Authentication, Reporting & Conformance), que ajudam a combater spam e phishing.

Em resumo, o DNS é uma engrenagem silenciosa, mas poderosa, que torna a internet mais amigável, resiliente e capaz de suportar uma miríade de serviços complexos que utilizamos diariamente.

O Lado Sombrio do DNS e a Primeira Linha de Defesa da Rede

Apesar de ser um componente fundamental e engenhoso da internet, o DNS, por sua própria natureza e ubiquidade, também se tornou um vetor e um ponto de controle estratégico no cenário de ameaças cibernéticas. Compreender os riscos associados ao DNS e, mais importante, como ele pode ser usado como uma poderosa primeira linha de defesa, é essencial para proteger as redes e os dados que nelas transitam.

Por que o DNS é um Ponto Crítico na Segurança?

O DNS é, essencialmente, o sistema de direcionamento da internet. Quase toda conexão a um recurso externo (um site, um servidor de atualização, um serviço de nuvem) começa com uma consulta DNS. Se um invasor consegue comprometer ou manipular as respostas DNS, ele pode redirecionar usuários para onde quiser. No entanto, essa mesma dependência do DNS para iniciar conexões o torna um ponto de estrangulamento ideal para a segurança: se uma tentativa de conexão a um destino malicioso conhecido puder ser bloqueada antes mesmo que a consulta DNS seja resolvida para um IP perigoso, a ameaça pode ser neutralizada em seu estágio inicial.

Ameaças que Exploram o DNS Diretamente

Existem ameaças que visam diretamente a infraestrutura e o protocolo DNS:

- Envenenamento de Cache DNS (DNS Cache Poisoning / DNS Spoofing): Um invasor insere informações falsas no cache de um servidor DNS, fazendo com que ele forneça um IP malicioso em vez do legítimo. Usuários que tentam acessar sites confiáveis são redirecionados para sites falsos para roubo de credenciais, dados bancários ou instalação de malware.

- Ataques de Negação de Serviço (DoS/DDoS) contra Servidores DNS: Indisponibilizam servidores DNS, impedindo a tradução de nomes de domínio em IPs e tornando sites e serviços inacessíveis.

- Sequestro de DNS (DNS Hijacking): O criminoso altera as configurações de DNS do usuário, roteador ou até do registrador de domínio para desviar o tráfego para destinos maliciosos.

- Amplificação de DNS (DNS Amplification): Um tipo de ataque DDoS onde invasores usam servidores DNS abertos para enviar respostas massivas a uma vítima, sobrecarregando sua rede.

- DNS Tunneling: O protocolo DNS é usado para encapsular outros tipos de tráfego, criando canais secretos para exfiltração de dados ou comunicação com servidores de Comando e Controle (C&C) de malware.

Filtragem DNS: Uma Camada de Proteção Ampla Contra Ameaças Diversas

É importante entender que a importância do DNS para a segurança vai muito além de proteger contra ataques que exploram diretamente o protocolo DNS. A filtragem DNS emerge como uma ferramenta de segurança proativa e altamente eficaz para bloquear uma vasta gama de ameaças que, embora não sejam “ataques DNS” em sua essência, dependem da resolução de nomes de domínio para atingir seus objetivos. Ao controlar quais domínios podem ser resolvidos, as empresas podem impedir que os usuários e sistemas se conectem a destinos perigosos na internet. Isso inclui:

- Malware e Ransomware: Muitos tipos de malware e ransomware precisam se comunicar com servidores de Comando e Controle (C&C) para receber instruções, enviar dados roubados ou obter chaves de criptografia. A filtragem DNS pode bloquear o acesso a esses domínios C&C conhecidos, efetivamente neutralizando ou dificultando a ação do software malicioso.

- Phishing e Sites Fraudulentos: Sites de phishing são projetados para enganar usuários e roubar credenciais ou informações financeiras. A filtragem DNS pode impedir o acesso a esses sites fraudulentos conhecidos, protegendo os usuários mesmo que cliquem em um link malicioso em um e-mail ou mensagem.

- Botnets: Dispositivos infectados (bots) em uma rede se comunicam com um servidor C&C para formar uma botnet, que pode ser usada para ataques DDoS, envio de spam, etc. Bloquear os domínios dos servidores C&C via DNS pode desmantelar ou isolar essas redes zumbis.

- Domínios Recém-Registrados ou Suspeitos (Newly Registered Domains – NRDs): Muitos ataques utilizam domínios registrados recentemente, pois ainda não foram classificados como maliciosos. Algumas soluções de filtragem DNS podem identificar e bloquear ou alertar sobre o acesso a esses NRDs, que têm uma probabilidade estatisticamente maior de serem perigosos.

- Conteúdo Indesejado ou Improdutivo: Além da segurança, a filtragem DNS também permite que as empresas apliquem políticas de uso da internet, bloqueando o acesso a categorias de sites que podem ser inadequados para o ambiente de trabalho, como redes sociais, jogos, conteúdo adulto, sites de compartilhamento de arquivos não autorizados, etc., aumentando a produtividade e reduzindo riscos legais.

Protegendo a Porta de Entrada da Internet: Segurança DNS em Foco

Se o DNS é a porta de entrada para a internet, então proteger essa porta é essencial. Para empresas e profissionais de TI, garantir a segurança do DNS não é um luxo, mas uma necessidade absoluta para manter a integridade dos dados, a continuidade dos negócios e a confiança dos usuários.

A Importância da Segurança DNS para Empresas e Profissionais de TI

Ignorar a segurança do DNS é como deixar a porta da frente da sua empresa destrancada e esperar que nada aconteça. As ameaças são reais e os impactos podem ser severos. Uma estratégia de segurança cibernética robusta deve, obrigatoriamente, incluir medidas específicas para proteger a infraestrutura e as consultas DNS.

Mecanismos e Boas Práticas de Proteção

Felizmente, existem diversas ferramentas e práticas que podemos adotar para fortalecer a segurança do DNS:

- DNSSEC (Domain Name System Security Extensions): Pense no DNSSEC como um selo de autenticidade para as respostas DNS. Ele usa assinaturas digitais para garantir que a informação DNS recebida pelo seu computador é genuína e não foi adulterada no caminho. A adoção do DNSSEC tanto pelos proprietários de domínios quanto pelos resolvedores DNS ajuda a mitigar ataques de envenenamento de cache.

- Firewall DNS e Filtros de Conteúdo: Esta é uma camada de proteção proativa extremamente eficaz. Um Firewall DNS, muitas vezes integrado a soluções de filtro de conteúdo web, funciona inspecionando as solicitações DNS e bloqueando o acesso a domínios conhecidos por serem maliciosos (hospedando phishing, malware, servidores de comando e controle de botnets, etc.) antes mesmo que a conexão seja estabelecida. Além da segurança, essas ferramentas também podem ser usadas para controlar o acesso a categorias de sites que podem ser improdutivos ou inadequados para o ambiente de trabalho (redes sociais, jogos, conteúdo adulto, etc.).

- Soluções como o Lumiun DNS oferecem camadas robustas de proteção, atuando como um escudo proativo que filtra ameaças antes mesmo que cheguem à rede da empresa, garantindo uma navegação mais segura e produtiva para equipes, inclusive em cenários de trabalho remoto.

- Monitoramento de Consultas DNS: Analisar os logs de tráfego DNS pode revelar padrões suspeitos, como um grande volume de consultas para domínios desconhecidos ou maliciosos, indicando uma possível infecção por malware ou uma tentativa de exfiltração de dados via DNS tunneling. Ferramentas de SIEM (Security Information and Event Management) podem ajudar a correlacionar esses eventos.

- Uso de Resolvedores DNS Confiáveis e Seguros: Opte por usar servidores DNS resolvedores de provedores confiáveis que implementem boas práticas de segurança, como validação DNSSEC e proteção contra ataques DDoS. Muitos provedores de internet oferecem isso, mas serviços públicos como Cloudflare (1.1.1.1), Google (8.8.8.8) ou Quad9 (9.9.9.9) também são boas alternativas, com foco em segurança e privacidade.

- Manter Software e Sistemas Atualizados: Isso inclui o sistema operacional dos clientes e servidores, o firmware de roteadores e firewalls, e o software dos próprios servidores DNS (como o BIND). As atualizações frequentemente corrigem vulnerabilidades conhecidas que poderiam ser exploradas em ataques.

- Configurações Seguras para Servidores DNS: Se você administra seus próprios servidores DNS, certifique-se de que eles estejam configurados corretamente para evitar que sejam usados em ataques de amplificação (desabilitando a recursão para clientes externos, por exemplo) e que estejam protegidos contra acesso não autorizado.

Conclusão: O DNS como Pilar da Internet Moderna e da Segurança de Redes

Nossa jornada pelo universo do DNS nos levou desde os primórdios da internet, com o modesto arquivo HOSTS.TXT, até a complexa e vital infraestrutura que temos hoje. Vimos como Paul Mockapetris revolucionou a forma como nos conectamos, criando um sistema hierárquico e distribuído que permitiu à internet escalar para bilhões de usuários e dispositivos.

Descomplicamos a “mágica” por trás de uma consulta DNS, entendendo o papel de cada servidor na tradução de nomes amigáveis em endereços IP. Exploramos os inúmeros benefícios que o DNS nos proporciona, desde a simples facilidade de navegação até a viabilização de serviços avançados como balanceamento de carga e CDNs.

Contudo, também encaramos o lado sombrio: as diversas ameaças que exploram o DNS, como envenenamento de cache, sequestro, ataques DDoS e tunneling, e o impacto significativo que podem causar. Mas, mais importante, vimos que existem mecanismos e boas práticas robustas para proteger essa porta de entrada essencial da internet, com destaque para soluções como DNSSEC e Firewalls DNS, que atuam como guardiões proativos da nossa navegação.

Para você, profissional de TI, o DNS não é apenas mais um protocolo. É um pilar fundamental da internet moderna e um componente crítico da segurança de qualquer rede. Compreender profundamente seu funcionamento, seus benefícios e seus riscos é essencial para construir e manter ambientes digitais mais seguros, resilientes e eficientes. Que este conhecimento o capacite a ser um arquiteto ainda melhor da segurança e da performance das redes sob sua responsabilidade, garantindo que o “maestro invisível” continue regendo a internet de forma harmoniosa e protegida.

Referências

- RFC 1034: DOMAIN NAMES – CONCEPTS AND FACILITIES

- RFC 1035: DOMAIN NAMES – IMPLEMENTATION AND SPECIFICATION

- Artigos e documentações da Cloudflare, Kaspersky, IBM, Microsoft sobre DNS e segurança DNS.

- Conteúdo do blog da Lumiun sobre segurança DNS e filtro de conteúdo.