No mundo digital, cibercriminosos estão sempre em busca de novas formas de aplicar golpes virtuais e cometer fraudes online. Utilizando técnicas cada vez mais sofisticadas, esses ataques se tornam difíceis de identificar — e um dos métodos mais comuns é o chamado spoofing.

O spoofing é uma técnica de falsificação digital usada para enganar usuários e sistemas, fazendo com que pareça que a comunicação vem de uma fonte confiável. Esse tipo de ataque pode ser usado para roubo de dados, invasões e disseminação de malware, entre outros objetivos maliciosos.

Com o aumento das ameaças no ambiente virtual, entender como o spoofing funciona e quais são suas principais variações é essencial para reforçar a segurança digital e se proteger contra prejuízos.

Neste artigo, explicamos o que é spoofing, como ele é aplicado e o que você pode fazer para evitar ser vítima desse tipo de golpe.

O que é Spoofing?

O spoofing é um tipo de ataque cibernético em que um criminoso digital falsifica sua identidade para enganar a vítima. Isso pode ocorrer por meio de e-mails, ligações telefônicas, endereços IP, sites falsos e até sinais de GPS. O objetivo é induzir a pessoa a fornecer dados sensíveis, clicar em links maliciosos ou instalar softwares perigosos.

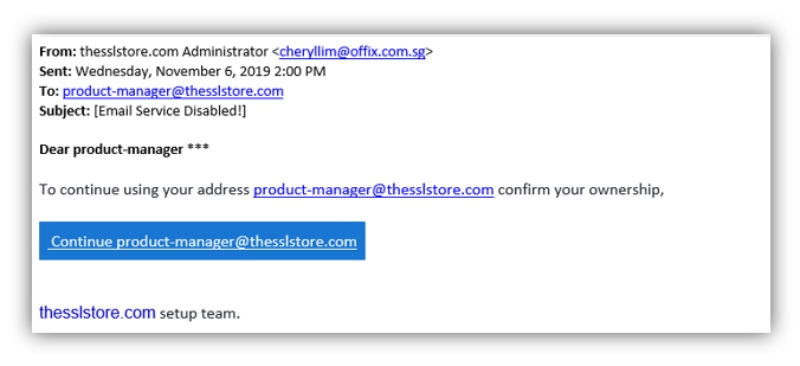

Embora as informações de contato como nome, cabeçalho e e-mail pareçam reais, o conteúdo é duvidoso. Muitas vezes, esse e-mail solicita que você acesse links suspeitos ou forneça informações que não são realmente do interesse desse contato. Com isso, podemos suspeitar de que se trata de uma tentativa de ataque de spoofing.

Muitas pessoas confundem a prática do spoofing com o phishing por conta de algumas semelhanças entre eles. Para esclarecer, trataremos das diferenças entre essas duas abordagens no decorrer deste artigo. Mas é importante esclarecer que o spoofing utiliza o mascaramento de endereços para conseguir enganar suas vítimas. Entenda como isso funciona: Spoofing

Para que seja bem sucedido, o ataque de spoofing depende da capacidade do cibercriminoso de se passar por uma empresa ou pessoa da confiança da sua vítima, simulando as suas informações de contato, como o endereço de e-mail ou telefone. Ele tenta fazer com que você confie na legitimidade desse contato e forneça as informações sigilosas que serão utilizadas na aplicação de futuros golpes.

Ainda que seja uma prática aplicada há muitos anos, o golpe de spoofing ganhou muita visibilidade a partir de 2019, quando a técnica foi utilizada para hackear personalidades da política. A operação implementada pela Polícia Federal para identificar os cibercriminosos envolvidos no ataque ficou conhecida como Operação Spoofing.

No ano seguinte a manobra ganhou ainda mais popularidade, atingindo diversas pessoas. Por conta disso, o PROCON passou a emitir alertas aos usuários que recebiam ligações do próprio número de telefone em tentativas de golpe.

Como o Spoofing funciona na prática?

Como vimos, os cibercriminosos utilizam técnicas de spoofing para se passar por pessoas ou empresas confiáveis, com o objetivo de enganar suas vítimas e obter informações sensíveis. Esses ataques podem acontecer por diferentes canais, como e-mail, mensagens SMS ou ligações telefônicas.

Um exemplo clássico de engenharia social é o golpe do falso sequestro: o criminoso finge ser um parente da vítima e a convence de que está em perigo, exigindo o pagamento de um resgate. Embora o sequestro não seja real, a urgência e o apelo emocional tornam o golpe eficaz.

No caso do spoofing, o princípio é o mesmo — mas ocorre no ambiente digital. Os criminosos se disfarçam digitalmente para parecerem confiáveis, induzindo a vítima a revelar dados confidenciais, instalar malwares ou até realizar transferências bancárias.

Por ser baseado na falsificação da identidade digital, o spoofing é difícil de identificar e pode causar sérios prejuízos financeiros e comprometer a segurança dos dados.

Tipos de Spoofing

Como vimos anteriormente, o golpe de spoofing pode ser aplicado através de diversos canais e recursos. Veremos a seguir quais são as principais formas que os cibercriminosos utilizam para atacar as suas vítimas:

Spoofing de e-mail

Essa é a forma mais utilizada atualmente para as tentativas de golpes de spoofing. Normalmente, esse tipo de golpe envolve solicitações de dados pessoais ou informações financeiras, como senhas e números de cartão de crédito.

Para que a vítima acredite na legitimidade da solicitação, os criminosos buscam se disfarçar de remetentes confiáveis, do convívio ou conhecimento da vítima. Dessa forma, existe uma presunção de legitimidade, o que faz com que o usuário forneça as informações solicitadas sem saber que estão sendo encaminhadas para um criminoso.

Outro risco iminente no spoofing de e-mail são os anexos corrompidos ou maliciosos que os acompanham. Muitas vezes esses e-mails estão encaminhando malwares e vírus, que podem prejudicar a segurança dos seus dispositivos e favorecer a entrada de hackers.

Para conseguir lograr êxito na sua abordagem, os cibercriminosos utilizam engenharia social para alcançar de forma mais eficiente as suas vítimas. Você sabe como funciona a engenharia social aplicada aos ataques cibernéticos? Confira esse material e entenda melhor esse tipo de estratégia.

Spoofing de IP

No caso do spoofing de IP, o principal foco são as redes, e não usuários, onde o criminoso busca obter acesso a um sistema. Através do envio de mensagens utilizando um IP disfarçado ou falso, ele tenta se disfarçar de um usuário da mesma rede para que o acesso seja concedido.

Para que isso seja possível, o cibercriminoso utiliza um IP legítimo, alterando os cabeçalhos dos pacotes que são enviados. Dessa forma, as solicitações parecem ter partido de um dispositivo confiável.

Quando consegue o acesso, ele pode desviar visitantes de uma página legítima para um site fraudado, possibilitando a coleta de informações sigilosas ou a aplicação de golpes financeiros substanciais. Essa abordagem é conhecida como spoofing de sites.

Spoofing de DNS

Essa abordagem funciona de maneira semelhante ao spoofing de IP. Contudo, nesse caso o cibercriminoso busca manipular as conexões de rede, também desviando acesso de usuários de páginas legítimas para sites falsos.

Também conhecido como envenenamento de cache, esse tipo de ataque virtual se aproveita de vulnerabilidades em servidores de nomes de domínio para que, de forma ilegítima, desvie o tráfego real para páginas falsas.

Spoofing de chamadas e SMS

Esse ataque é bem simples de entender, visto que nós tomamos conhecimento de diversas abordagens desse tipo quase que diariamente. O cibercriminoso utiliza o serviço de ligação, SMS ou de plataformas de mensagem, se passando por uma empresa ou contato legítimo como forma de aplicar os seus golpes.

De forma simplificada, o spoofing de telefone utiliza informações falsas de identificador de chamadas para esconder a verdadeira origem de uma ligação telefônica. Para isso, os cibercriminosos buscam formas de fazer com que o seu número seja o mais semelhante possível ao número de uma empresa real. Dessa forma, maiores serão as chances da ligação ser atendida.

Spoofing x Phishing

O phishing pode ser considerado como uma evolução do spoofing. Muitas vezes, os cibercriminosos que aplicam golpes de phishing utilizam a técnica do spoofing para se disfarçar e enganar as suas vítimas, levando-as acreditar que o conteúdo ou a tentativa de contato é legítima.

Podemos entender o spoofing como uma técnica mais abrangente, como é o caso do spoofing de endereço de IP ou DNS. Nesse caso, o criminoso utiliza métodos e ferramentas técnicas para enganar não os usuários, mas sim um sistema completo ou um computador. Por essa razão, os ataques de spoofing e o phishing são consideradas abordagens bastante semelhantes e costumam ser utilizadas em consonância.

É possível se proteger?

O primeiro passo para se proteger contra ameaças cibernéticas é se conscientizar da sua existência e da necessidade de implementação de estratégias e protocolos de segurança.

É extremamente importante saber quais são as ameaças que rondam o mundo digital para conseguir identificar possíveis tentativas de golpes e fraudes. Embora a confiança seja um aspecto muito positivo, o excesso de confiança pode nos levar a sofrer golpes de diversos tipos, prejudicando a confidencialidade das nossas informações e favorecendo diversos tipos de ameaças.

No caso do spoofing, é essencial:

- Se atentar à legitimidade dos e-mails que são recebidos, assim como ligações telefônicas e SMS;

- Ter muito cuidado ao acessar links em e-mails suspeitos, pois na maioria dos casos esses links redirecionam para páginas falsas ou fraudadas;

- Não baixar anexos sem uma prévia análise, pois podem se tratar de arquivos contaminados que prejudicam o funcionamento do seu dispositivo;

- Ferramentas de segurança que te ajudem a aumentar a proteção dos seus dispositivos, como antivírus e bloqueadores de spam, são essenciais.

Embora o spoofing de IP seja mais fácil de identificar, o spoofing de DNS é mais difícil de ser combatido, sendo necessário algum conhecimento técnico para evitar esse tipo de golpe. Aprenda a verificar o DNS do seu roteador através desse tutorial.

Outro aspecto muito importante é desconfiar das solicitações realizadas em e-mails, como pedidos de documentos pessoais, números de cartão de crédito e senhas, códigos de segurança, entre outros. Sempre que possível, busque ativar a verificação de duas etapas no seu serviços de e-mail, de preferência sem utilizar número de telefone ou serviço de SMS como segunda camada de segurança.

Temos um material completo para te ajudar a aumentar a segurança do seu e-mail, confira aqui!

Como o Lumiun DNS pode ajudar a proteger sua empresa contra spoofing

O Lumiun DNS é uma solução de segurança de rede baseada em DNS que atua na prevenção de acessos a conteúdos maliciosos e sites falsos, muitas vezes utilizados em golpes de spoofing, phishing e outras ameaças digitais.

Ao utilizar o Lumiun DNS, toda a navegação da rede da empresa passa por filtros inteligentes, que identificam e bloqueiam automaticamente domínios perigosos ou suspeitos, antes mesmo que o usuário tenha a chance de interagir com a ameaça. Isso reduz significativamente o risco de que colaboradores sejam enganados por sites falsificados ou links maliciosos disfarçados.

Além disso, o Lumiun DNS oferece:

- Atualizações constantes das listas de ameaças, com base em fontes confiáveis e inteligência artificial;

- Relatórios detalhados de acessos bloqueados e atividades suspeitas na rede;

- Controle de conteúdo, permitindo que a empresa defina categorias de sites permitidos ou restritos;

- Proteção para redes locais e colaboradores em home office, garantindo segurança onde quer que estejam conectados.

Ao adotar o Lumiun DNS, sua empresa eleva o nível de segurança digital, minimiza riscos e fortalece a prevenção contra golpes cada vez mais sofisticados.

Lumiun Box: a ferramenta ideal para empresas

Voltado para empresas, o Lumiun Box pode é a ferramenta ideal para proteção de spoofing e phishing nas organizações. Com soluções baseadas em bloqueio de acesso à internet, o Lumiun Box impede que sites maliciosos sejam acessados, bem como arquivos de malware enviados por e-mail por exemplo. Além disso, é possível determinar políticas de acesso para determinados grupos, tornando o uso da rede de internet da empresa muito mais segura e saudável.

Veja alguns benefícios do uso da solução no ambiente empresarial:

- Segurança

- Firewall de rede, proteção contra sites nocivos, VPN empresarial e menor risco de perda de informações e vírus

- Produtividade

- Controle os acessos! Mais foco em atividades relevantes para a empresa e menos tempo desperdiçado na internet

- Redução de custos

- Diminuição de custos com manutenção de equipamentos, problemas com vírus e desperdício de tempo da equipe

- Informação

- Gráficos e relatórios dos sites e serviços que estão sendo acessados pelos colaboradores

Além das funcionalidades de bloqueo de sites, o Lumiun Box conta com algumas outras, veja:

- Firewall Empresarial;

- VPN Empresarial;

- Relatórios Gerenciais;

- Gestão de tráfego;

Você pode ver caracaterísticas de cada uma das funcionalidades através do site www.lumiun.com/box, ou então fazendo uma demonstração gratuita.

Não deixe somente a sorte proteger os dados e informações da sua empresa. Utilize ferramentas de proteção efetivas e voltadas para a sua necessidade.